1.4更新日志

1.【新增】溯源日志功能

2.【优化】站点防护的实现逻辑

3.【优化】进程服务运行方式和服务日志

4.【修复】部分情况启动服务失败问题

一、溯源日志查看

1.功能描述 目前支持web上的攻击链可溯源查看,如果黑客从web应用上,进行一系列攻击操作,会记录其相关的最近20条攻击链。

2.效果展示-针对网站的防御测试

首先把php 的system函数删除 (测试完之后记得把system函数写回去)

![FQT7G)DNRDD)V]~_V7P$RAA.png FQT7G)DNRDD)V]~_V7P$RAA.png](data/attachment/forum/202404/30/114811h05o5py155gg5015.png)

删除之后得重启php

![NGLLQ88Y5)DTNTA[~@R}]E3.png NGLLQ88Y5)DTNTA[~@R}]E3.png](data/attachment/forum/202404/30/114811gpgwglupfu24i2i7.png)

写一个test.php文件

- <?php

- system($_GET['shell']);

访问一下,访问url拼接下,尝试往22323.php文件上,写入信息

- http://192.168.77.150:12345/test.php?shell=echo%20%22hello%20world%22%20%3E%3E%20/www/wwwroot/bacon.com/22323.php

没有开启前,会成功将内容写入文件上,开启后,会拦截住这一行为

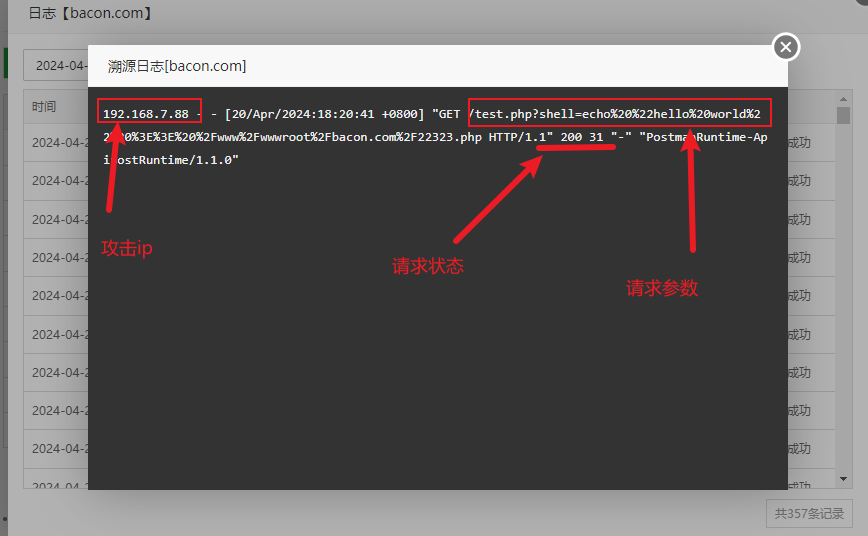

目前溯源日志只处理了一层的数据,在这里你可以查看详细信息

主要就看三个地方

- 是哪一个ip攻击的:图示为192.168.7.88(测试ip)

- 请求什么内容:图示为调用test.php,尝试往22323.php文件写入内容

- 是否成功:看状态码

二、模拟各种情况模拟测试

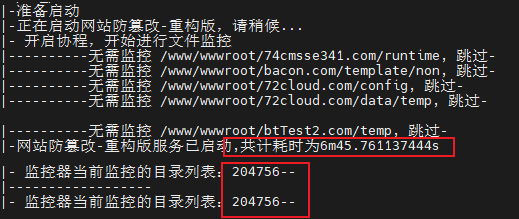

1. 防护400个网站测试

400多个网站其中包含有20个不同开源CMS、1个占用3G的纯php文件网站、380个左右的小网站

防护时间:7min左右

占用内存:100M左右

防护目录数量:20w

效果如图

内存占用查看:可以使用【任务管理器】进行查看内存使用情况

![@9G8IWPD%GUV4`]4DZULX.png @9G8IWPD%GUV4`]4DZULX.png](data/attachment/forum/202404/30/120005aqdmjzoff9ojv9kj.png)

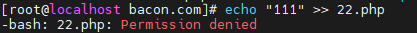

2. 短时间快速写入文件情况

写一份BTTest.php文件:遍历9000次,尝试往一个已知文件22.php添加内容,

通过浏览器访问下这个文件,查看下拦截日志,拦截成功,查看22.php文件正常

此时,由于短时间的多次文件操作,如1秒10次文件修改,会被识别为恶意操作,直接锁定文件60s,若再次尝试修改文件,将会显示"无权限"修改,如图所示

关于网站防护的一些注意事项

- 防护前,先查看下磁盘空间是否充足,尽可能磁盘空间要大于5G,网站较多的,需要预留多一点磁盘空间;

- 由于每个网站的目录结构都是不一样的,在防护前,需要先剔除掉那些存放缓存文件、日志文件等目录;

- 若出现配置完排除列表和保护列表,发现部分目录防护失效了,可以尝试重启下防篡改服务

PS

- 网站防篡改-重构版后续会保持一周1~2次的迭代频率

- 如果还有其余的地方需要调整的,或者是有想添加的新功能需求,都可在本贴留言,也可直接对线我Q 2876740043

- 有哪些地方没说明清楚的地方,都可留言

|