一、项目背景:

堡塔正在内部测试一款防提权插件

1.1 能实现成的效果

1. 实现记录所有用户的命令记录

2.守护网站的安全。禁止web用户执行命令(并发送邮件报警|钉钉报警)

3. 防御redis 对外端口开放导致的挖矿

4. 达到实时响应和排查问题

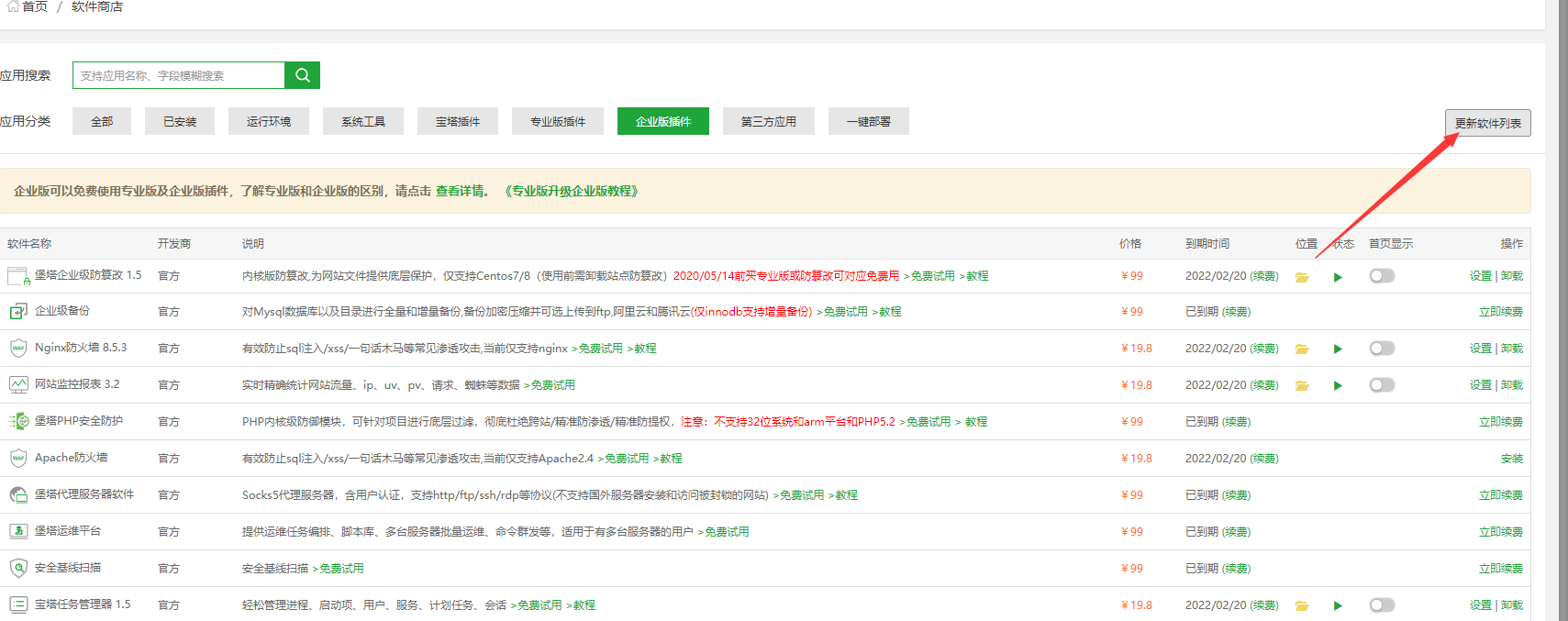

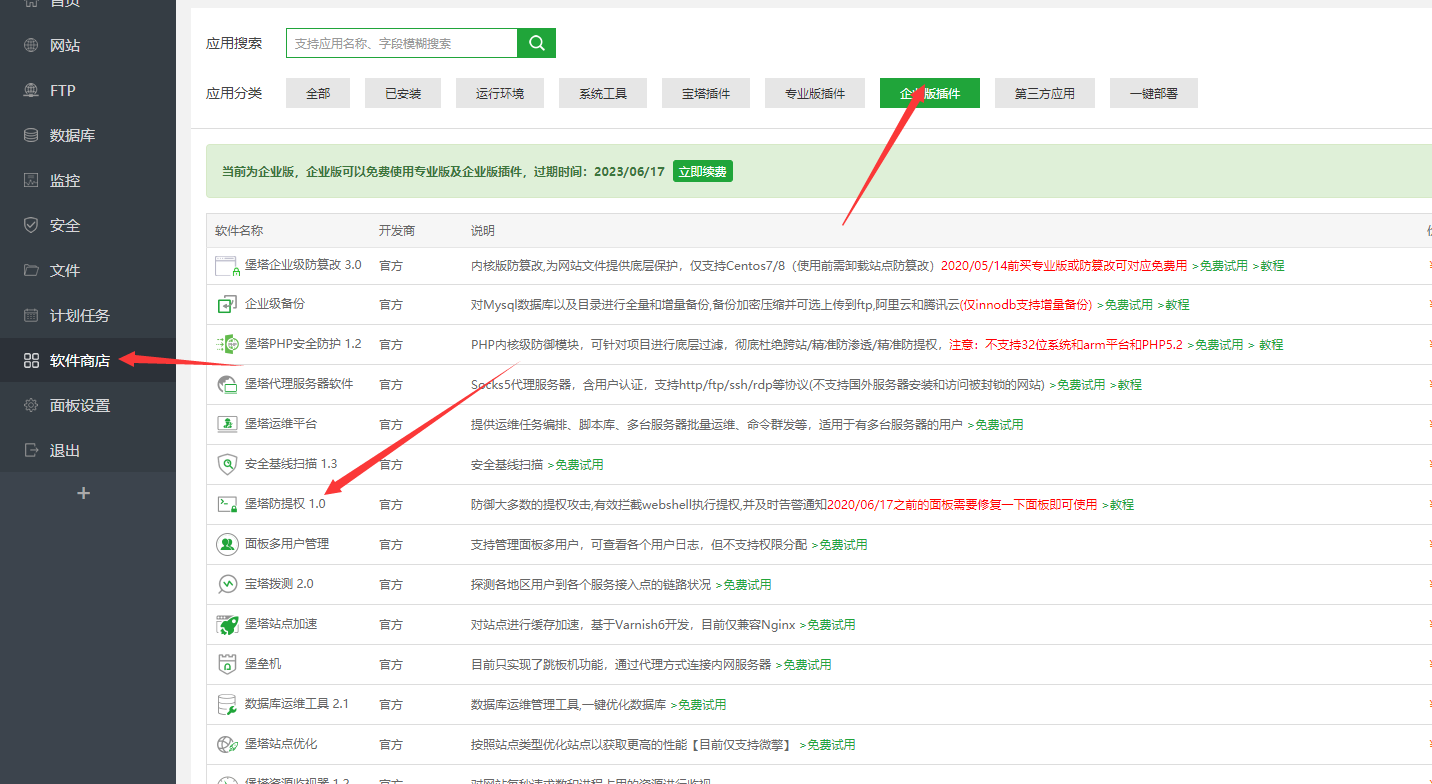

二、安装使用教程2.1 安装(此为企业版插件)首先需要点击一下更新软件列表

然后搜索防提权即可找到

(需要更新面板至7.3.0)

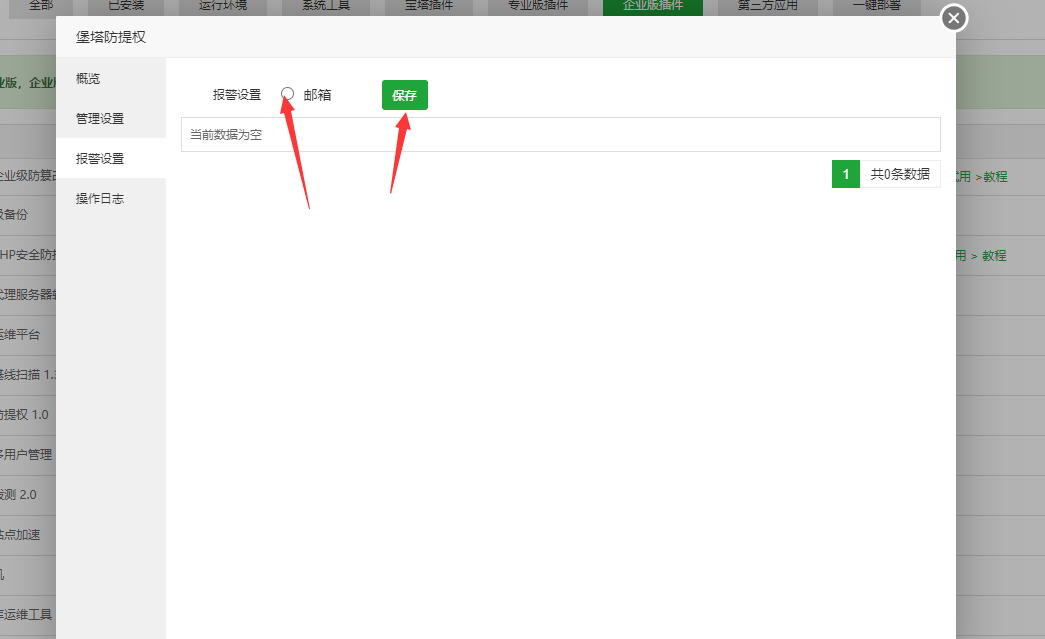

2.2 设置邮件报警信息

在面板设置中设置消息通道,可以使用邮件或者钉钉 具体的设置参考如下教程

https://www.bt.cn/bbs/thread-42312-1-1.html

设置完消息通道之后

点击设置邮箱、(这里如果没有设置的话。后续的邮件是发不出去的。只能在日志中显示)

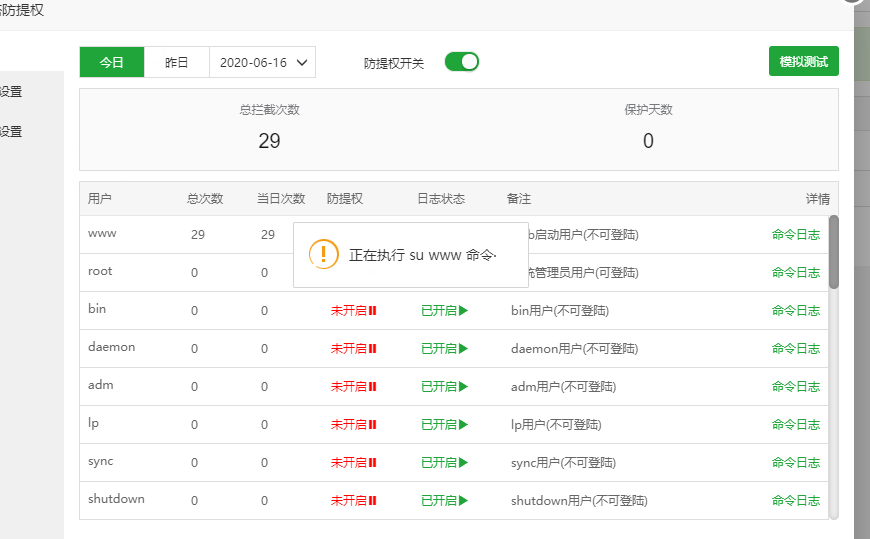

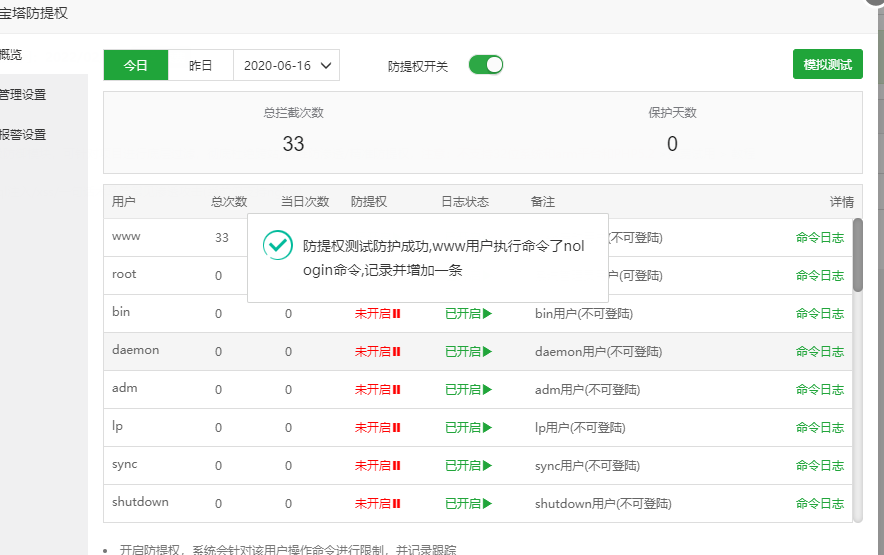

三、模拟测试

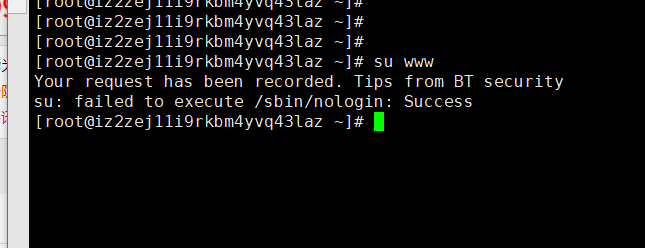

这里模拟测试是在命令行当中执行了su www 命令(不会对你的系统或者网站造成任何影响)

相当于如下的操作

这个是模拟www 用户登陆拦截的一个效果

如果未开启防提权的总开关或者未开启www用户的防提权会模拟失败。

四、如何测试效果

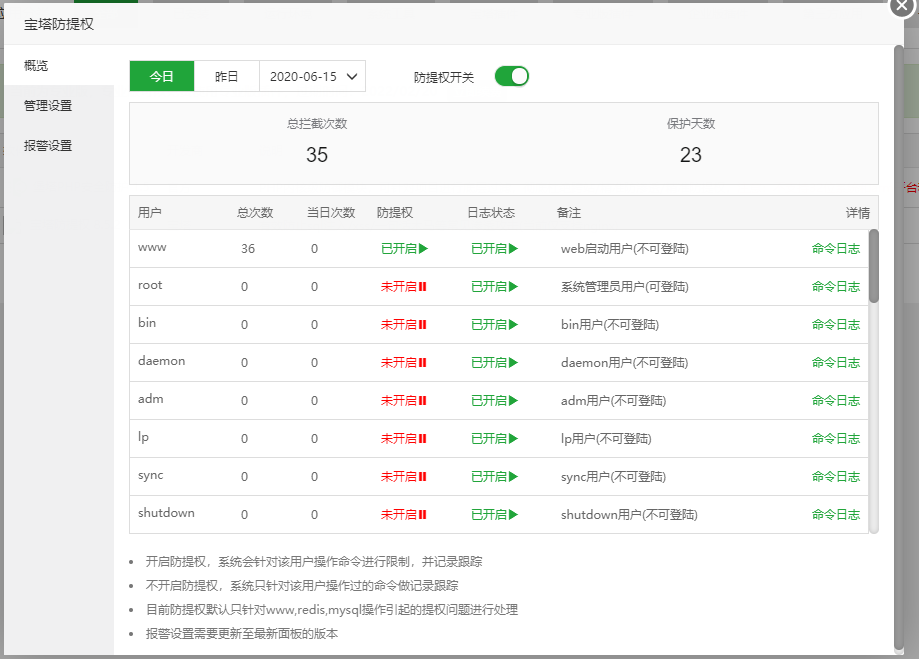

1.先看看页面效果

1. 针对网站的防御测试

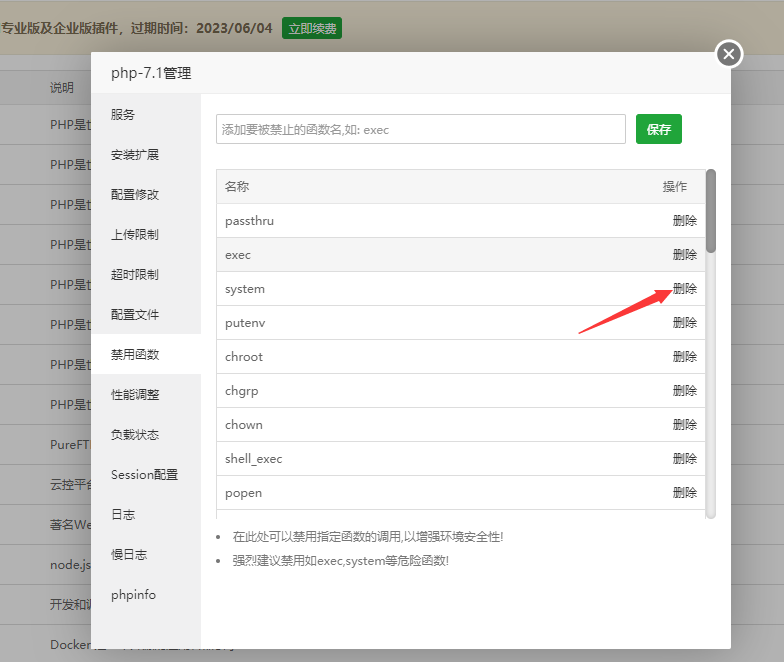

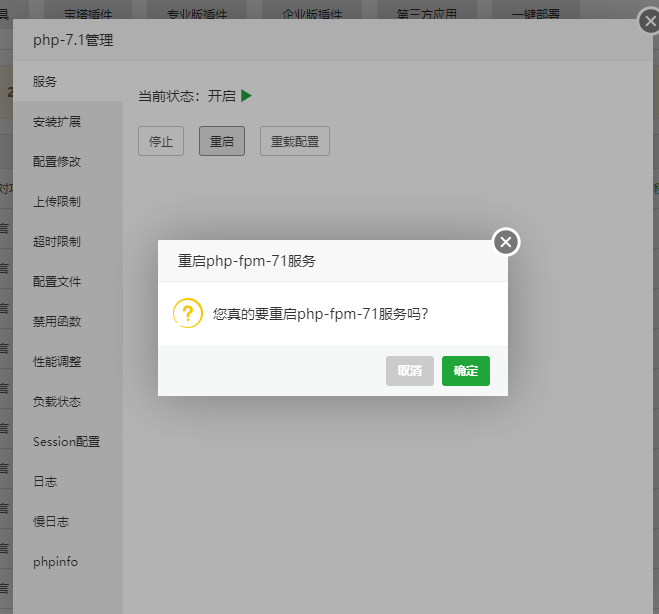

首先把php 的system函数打开 (测试完之后记得把system函数写回去)

删除之后得重启php

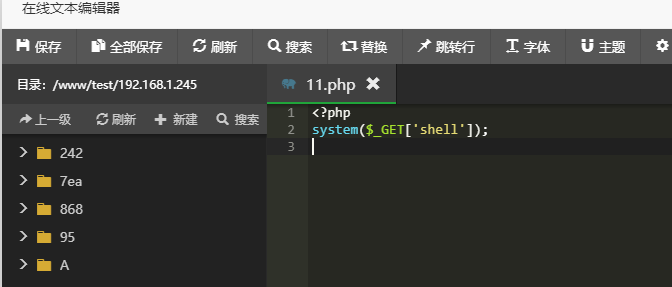

然后写一个php文件

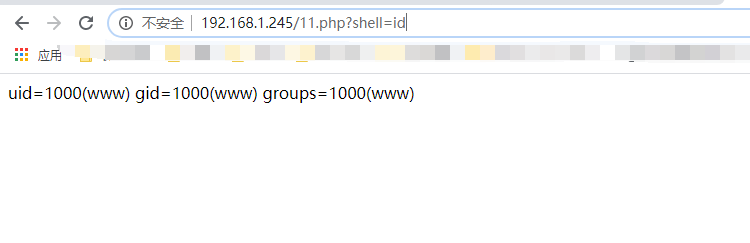

访问一下

这是没有开启之前的。开启之后如下:

这里已经被拦截了。

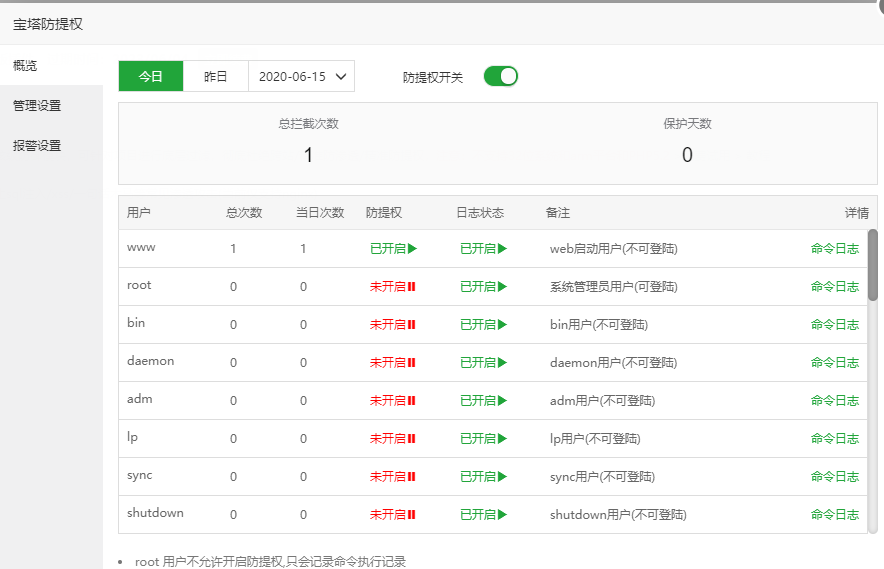

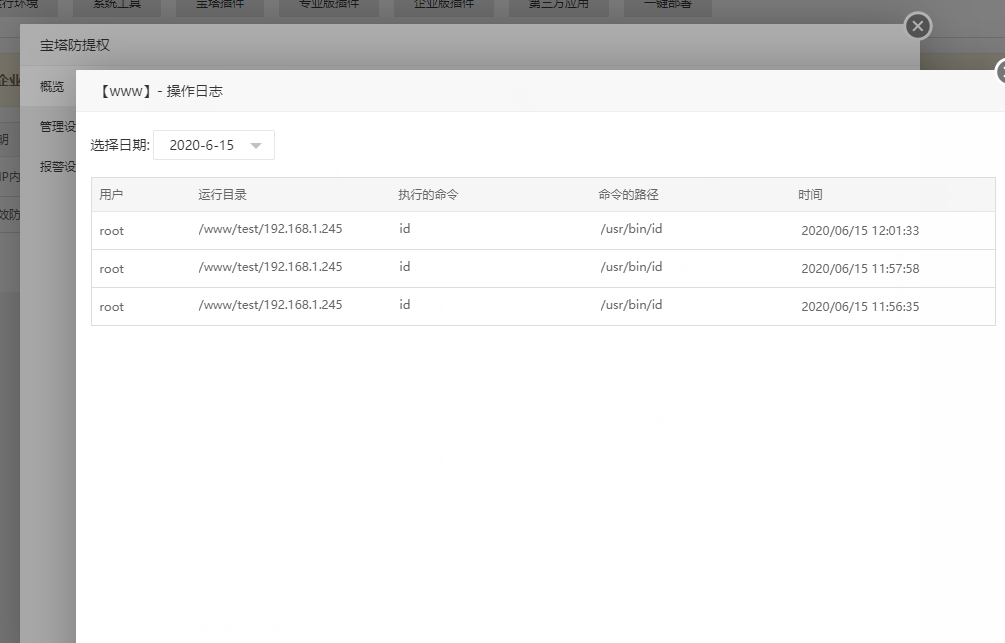

查看一下命令记录

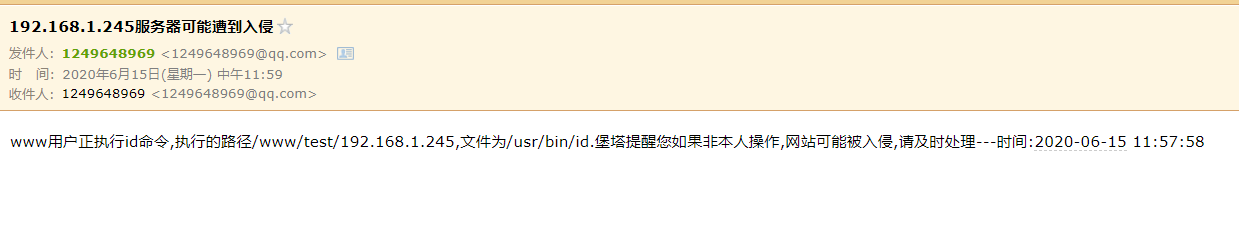

一分钟之后。就收到邮件了(邮件和钉钉报警一分钟之内只会发送3条通知)

然后就可以定位到webshell 的位置为/www/test/192.168.1.245 在这里了

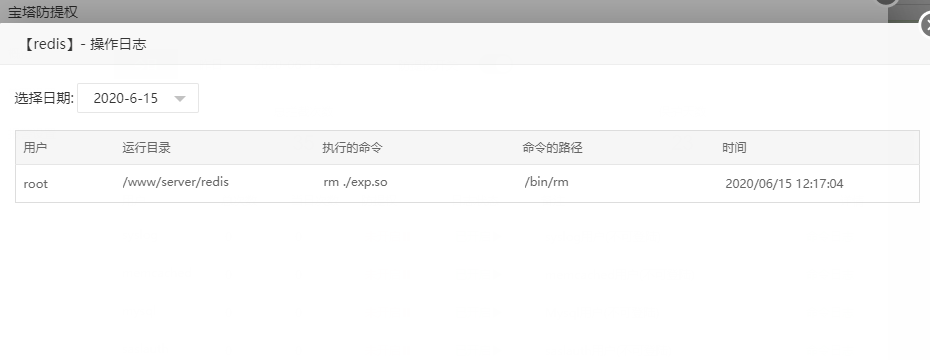

五、测试redis 用户

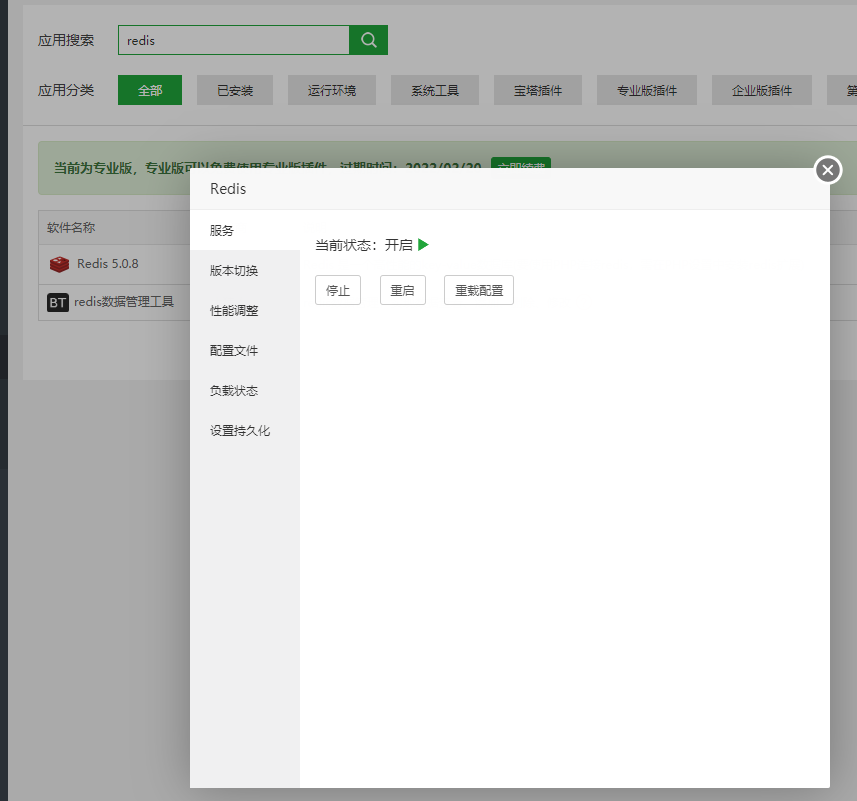

4.1 先安装一个redis

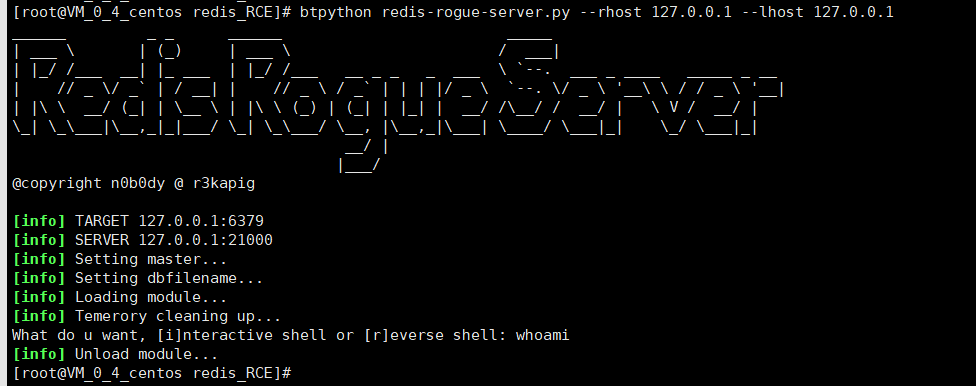

然后运行恶意的代码

然后被拦截

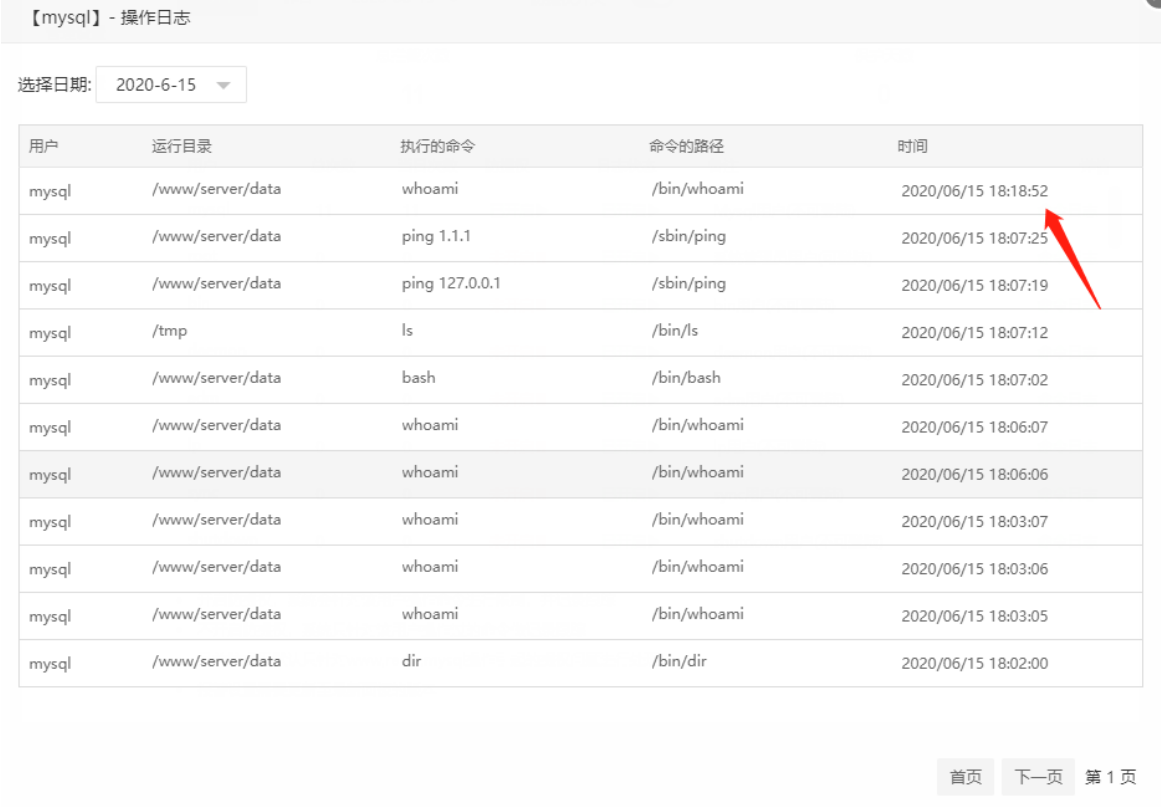

六、防御mysql 用户

通过mysql提权后会添加sys_eval等等函数,这里使用sys_eval提权执行命令

执行whoami命令,在没有开启防提权的情况下,可以直接执行系统命令

开启防提权,并且将mysql防提权开启(默认开启)

再次执行whoami命令,已经被拦截了

查看拦截日志

|